ما هي قائمة إلغاء الشهادة (CRL) وكيف يتم استخدامها؟

قائمة إلغاء الشهادة (CRL) هي قائمة من الشهادات الرقمية التي تم إلغاؤها من قبل سلطة شهادة إصدار (كاليفورنيا) قبل تاريخ انتهاء الصلاحية الفعلي أو المعين. بعبارات بسيطة ، CRL هو نوع من القائمة القائمة من الشهادات الرقمية التي تعتبر CAS غير جديرة بالثقة أو أنها لم تعد على استعداد للضغط عليها.

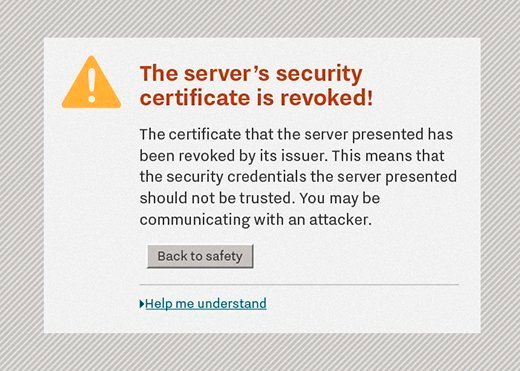

يتم استخدام CRLs بواسطة نقاط النهاية المختلفة ، بما في ذلك متصفحات الويبللتحقق مما إذا كانت شهادة موقع الويب صالحة وجديرة بالثقة – على سبيل المثال ، إذا كانت المعلومات الحساسة للمستخدمين الذين يتفاعلون مع هذا الموقع ستكون محمية. إذا تمت إضافة شهادة إلى CRL ، فإنها تشير إلى أنه لا يمكن التحقق من هوية موقع الويب ، مما يثير مخاوف بشأن قدرتها على الحماية البيانات الحساسة.

CAS قم بتوقيع الشهادات الرقمية التي يصدرونها للإشارة إلى الأصالة. كما يوقعون على ملف CRL للتحقق من أصحته ومنع العبث.

ما هي الشهادة الرقمية؟

يتم استخدام الشهادات الرقمية في التشفير عملية لتأمين الاتصالات وخلق الثقة في المعاملات عبر الإنترنت – في أغلب الأحيان ، باستخدام أمان طبقة النقل (TLS)/تأمين طبقة مآخذ (SSL) بروتوكول. توفر الشهادة ، التي تم توقيعها بواسطة CA المصدر ، دليلًا على هوية مالك الشهادة.

عندما يتصل متصفح الويب بموقع باستخدام TLS ، يتم التحقق من شهادته الرقمية عن الحالات الشاذة أو المشكلات. يتضمن جزء من هذه العملية التحقق من أن الشهادة غير مدرجة في CRL.

تعد هذه الشيكات ضرورية للمعاملات القائمة على الشهادة لأنها تسمح للمستخدم بالتحقق من هوية مالك الموقع واكتشافها إذا كانت الشهادة الرقمية جديرة بالثقة.

كيف يعمل CRL؟

إليك كيفية عمل عملية مصادقة CRL:

- يقدم المستخدم (العميل) شهادته الرقمية من خلال نقطة الوصول.

- ترسل نقطة الوصول الشهادة إلى خادم المصادقة المصادقة.

- ال الخادم يتحقق لمعرفة ما إذا كانت الشهادة قد انتهت.

- إذا كانت الشهادة صالحة (أي ، غير انتهت صلاحيتها) ، فإن الخادم يتحقق من الدليل الذي يحتوي على تفاصيل المستخدمين المعتمدين.

- إذا تم العثور على المستخدم في الدليل ، يقوم الخادم بعد ذلك بالتحقق من CRL لتأكيد ما إذا تم إلغاء الشهادة (تم تحديده بواسطة الرقم التسلسلي للشهادة).

- إذا لم يتم إلغاء الشهادة ، أي الرقم التسلسلي ليس في CRL ، يُسمح للمستخدم بذلك الوصول إلى الشبكة.

لماذا قائمة إلغاء الشهادة مهمة؟

الغرض الرئيسي من CRL هو أن تعرف CAS أن الشهادة الرقمية للموقع غير جديرة بالثقة. إنه يحذر من زوار الموقع من الوصول إلى الموقع ، والذي قد ينتحر على موقع شرعي.

CRL أيضا يحمي الزوار من هجمات رجل في الوسط.

https://www.youtube.com/watch؟v=83loa-dyi_a

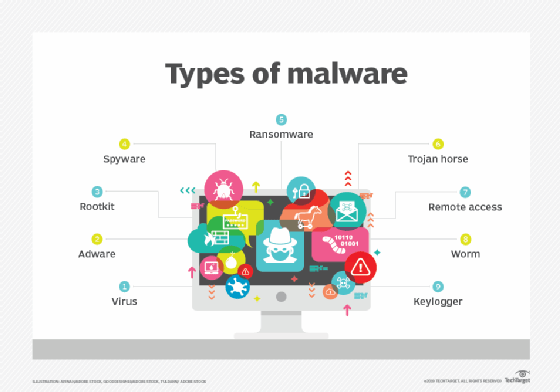

في حالة عدم وجود CRL ، قد يصل الزائر إلى موقع محفوف بالمخاطر ، مما يجعله عرضة لما يلي:

قائمة إلغاء الشهادة والبنية التحتية للمفتاح العام

تلعب CRLs دورًا مهمًا في البنية التحتية الرئيسية العامة (PKI) ، وهو نظام يستخدم تشفير المفاتيح العامة والشهادات الرقمية لتسهيل تبادل المعلومات الآمن بين الكيانات (المستخدمين وأجهزة الكمبيوتر والخوادم والمتصفحات) عبر الإنترنت.

بدون CRL ، لن يعرف PKI ما إذا كانت الشهادة غير جديرة بالثقة ، مما قد يضر بسلامة نظام PKI.

بالاعتماد على CRL الذي يحتوي على أحدث الشهادات التي تم إلغاؤها ، يمكن لنظام PKI أن يمنع الأطراف الخبيثة من استخدام شهادات غير موثوق بها للأنشطة الاحتيالية. هذا يساعد على ضمان أمان الشبكة ، كما يحافظ سلامة المعاملات، يحمي المستخدمين ، وفي نهاية المطاف ، يسمح للكيانات لتحديد الشهادات للحفاظ على الثقة في PKI.

ماذا تتضمن قائمة إلغاء الشهادة؟

ال X.509 يحدد PKI Standard تنسيق ودلالات CRL لـ PKI. يتضمن كل إدخال الرقم التسلسلي الفريد للشهادة المسلحة وتاريخ الإلغاء. قد يتضمن أيضًا حد زمني ، ما إذا كان الإلغاء ينطبق على فترة زمنية محدودة أو محددة ، وسبب الإلغاء (إلى جانب رمز الإلغاء المحدد).

قد تتضمن معلومات أخرى في CRL: معلومات CRL Issuer (CA) ، ووقت التحديث التالي لـ CRL ، و CA’s توقيع رقمي.

ما الذي يحدد قائمة إلغاء الشهادة؟

وفقا للمعهد الوطني للمعايير والتكنولوجيا (نيست) ، CRL هي قائمة تحتفظ بها CA من الشهادات التي أصدرتها وإلغاءها قبل تاريخ انتهاء الصلاحية المحدد. تحتوي CRLs على شهادات إما تم إلغاؤها أو تمييزها بشكل لا رجعة فيها على أنها غير صالحة مؤقتًا (Hold).

لا يتضمن CRL شهادات منتهية الصلاحية ، أي الشهادات التي وصلت إلى نهاية دورة حياتها المحددة مسبقًا (عادة ما تكون لمدة سنة إلى خمس سنوات). وذلك لأن الشهادات المنتظمة غير صالحة تلقائيًا ولكن لا تعتبر بالضرورة غير جديرة بالثقة من قبل CA. تتم إزالة الشهادات المنتصرة التي تم تنفيذها بالفعل على CRL عند انتهاء صلاحيتها. أيضا ، مصدر CRL (طرف ثالث) قد لا يكون نفس الكيان مثل CA الذي أصدر الشهادة الملغاة.

لماذا يتم إلغاء الشهادة الرقمية؟

تلعب الشهادات الرقمية X.509 دورًا حيويًا في PKI و أمان الويب. كل TLS/شهادة SSL لديه فترة صحة محدودة. ومع ذلك ، يمكن إلغاؤه – وهي عملية تُعرف باسم إلغاء شهادة PKI – قبل انتهاء فترة صلاحيتها لأسباب عديدة.

على سبيل المثال ، قد يكتشف CA أنها أصدرت شهادة بشكل غير صحيح ، وإلغاء الشهادة الأصلية وإعادة إصدار شهادة جديدة. أو قد يكتشف أن الشهادة مزيفة ، وفي هذه الحالة سيتم إلغاؤها وإضافتها إلى CRL. السبب الأكثر شيوعًا للإلغاء هو عندما تكون الشهادة المفتاح الخاص تم المساس.

تتضمن أسباب أخرى لإلغاء شهادة ما يلي:

- وقد تم اختراق CA المصدر.

- لم يعد مالك الشهادة يمتلك اِختِصاص التي تم إصدارها.

- توقف مالك الشهادة عن العمليات تمامًا.

- تم استبدال الشهادة الأصلية بشهادة جديدة.

- الشخص الذي صدرت الشهادة قد ترك المنظمة التي تمتلك الشهادة.

- لقد تغير الاسم القانوني لمالك الشهادة.

- مالك الشهادة امتيازات الشبكة تم إلغاؤها.

- الإلغاء المؤقت.

يرتبط كل سبب من الأسباب المذكورة أعلاه برمز الإلغاء المحدد (المعروف أيضًا باسم رمز السبب). على سبيل المثال ، رمز الإلغاء keycompromise يتم استخدامه إذا تم اختراق المفتاح الخاص للشهادة والرمز محل محل يتم استخدامه إذا تغيرت معلومات المستخدم.

ما هي عيوب قوائم إلغاء الشهادة؟

واحدة من مشاكل CRLs هي أنه من الصعب الحفاظ عليها. تعد CRLs أيضًا طريقة غير فعالة لتوزيع المعلومات الهامة حول جدارة بالثقة في الشهادات الرقمية في الوقت الفعلي. يمكن أن تؤدي التحديثات في CA إلى CRL إلى تسوية المستخدمين وتركهم عرضة المخاطر الأمنية عبر الإنترنت.

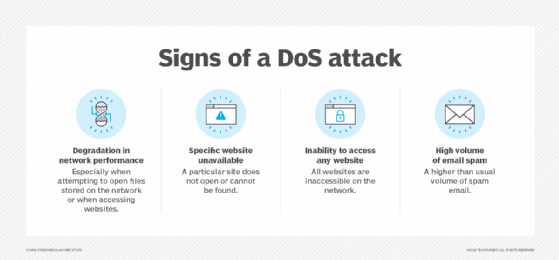

غالبًا ما يتم تحديث CRLs أسبوعيًا أو يوميًا ، وفي بعض الحالات ، كل ساعة. ومع ذلك ، في أي فجوة في الوقت يمكن أن تسمح بقبول شهادة إلغاء ، لا سيما لأن CRLs مخبأة لتجنب تكبد النفقات العامة بسبب التكرار التنزيلات. أيضًا ، إذا لم يكن CRL متاحًا ، فسيتم منع أي عمليات تعتمد على قبول الشهادة ، وقد يؤدي ذلك إلى رفض الخدمة (دوس) هجوم.

عندما يتلقى CA طلب CRL من متصفح ، فإنه يعيد قائمة كاملة بجميع الشهادات الملغاة التي تديرها CA. يجب على المتصفح بعد ذلك تحليل القائمة لتحديد ما إذا كان قد تم إلغاء شهادة الموقع المطلوب. التأخير هنا يزيد أيضًا من مخاطر الأمن.

يرجع خطر نقاط الضعف الأمنية الأخرى إلى الطريقة التي تتعامل بها المتصفحات المختلفة مع CRLs. يمكن أن يختلف تحديد الطريقة المستخدمة للتحقق من حالة إلغاء الشهادة حسب المتصفح ، وفي بعض الحالات ، يعتمد على أي من نظام التشغيل المستعرض يعمل. ما لم تكن شهادة التحقق من الصحة الموسعة ، فإن بعض المتصفحات تحقق فقط من صحة شهادة الخادم ، وليس سلسلة الشهادات الكاملة المطلوبة للتحقق من الصحة. أيضًا ، إذا كان المتصفح يدعم فقط CRLs المقدمة في المعيار ثنائي التنسيق ، قد لا يكون قادرا على معالجة CRLs بتنسيق مختلف القائم على النص.

على سبيل المثال، موزيلا فايرفوكس و جوجل كروم على Linux دعم CRLs التي تم تسليمها بتنسيق ثنائي قياسي ، لكن لا يمكنهم معالجة CRLs الخاصة بـ RSA Security لأنها في شكل مستند إلى النص. بسبب عدم التوافق هذا ، قد يسمح بالاتصال دون توفير تحذير ، وتعريض أمان المستخدم للخطر والمعاملة.

قوائم إلغاء الشهادة مقابل سجلات شفافية الشهادة

على الرغم من أن سجلات الشفافية CRL وشهادة الشهادة (سجلات CT) تتعامل مع شهادات رقمية X.509 ، وغالبًا ما تكون مخطئة لبعضها البعض ، إلا أنها عمليتان منفصلتان ويخدمان وظيفتين مختلفتين.

يمثل سجل يشبه جرد الشهادة لمجال معين. إنه يسجل فقط الشهادات الصادرة لهذا المجال ولا تقدم معلومات حول ما إذا كان يتم إلغاء الشهادة.

هذا هو بالضبط الغرض من CRL. علاوة على ذلك ، يسرد CRL فقط الشهادات الملغاة. لا يسرد جميع الشهادات الصادرة لهذا المجال.

قوائم إلغاء الشهادة مقابل بروتوكول حالة الشهادة عبر الإنترنت

ال مجلس أمن سلطة الشهادة -الذين يشمل أعضاؤه قيادة CAS-يرغبون في تعزيز أهمية فحص محدد الشهادة ، واعتماد ونشر بروتوكول حالة الشهادة عبر الإنترنت (OCSP) تدبيس كبديل لاستخدام CRLs.

يمكن تخفيف العديد من عيوب CRLs مع OCSP.

OCSP هو بروتوكول إنترنت موضح في IETF RFC 6960 ويستخدم لطلب حالة إلغاء شهادة رقمية.

بدلاً من الاضطرار إلى تنزيل أحدث CRL وتحقق مما إذا كان المطلوب عنوان URL (موقع الموارد الموحدة) مدرج في القائمة ، يرسل المتصفح شهادة الموقع المعني إلى المرجع المصدق الذي يعيد قيمة “جيدة” أو “إلغاء” أو “غير معروف” لتلك الشهادة. يلغي تدبيب OCSP الحاجة إلى متصفح لطلب استجابة OCSP مباشرة من CA. بدلاً من ذلك ، عندما يرسل موقع الويب شهادته إلى المتصفح ، فإنه يعلق (Staples) استجابة OCSP.

يتضمن OCSP طرفين: عميل OCSP (طلب حالة الإلغاء) ومستجيب OCSP (الخادم يوفر معلومات الإلغاء من خلال استجابة OCSP). يتم توقيع استجابة OCSP من قبل CA (أو المعينة) CA بدلاً من PKI ، والتي تسرع عملية توفير معلومات الإلغاء.

ينقل هذا النهج بيانات أقل بكثير ، والتي لا تحتاج إلى تحليلها قبل استخدامها. كما أنه يحمي خصوصية المستخدم النهائي لأن CA لا ترى سوى طلبات من مواقع الويب ، وليس المستخدمين النهائيين للموقع. تدعم معظم خوادم ومتصفحات الويب الرئيسية جميع تدخل OCSP ، ودعم استخدامها ينمو.

ومع ذلك ، فإن OCSP أقل أمانًا من CRL لأنه لا يتطلب التشفير ولأنه عرضة إعادة إعادة الهجمات. أيضًا ، حقيقة أن استجابة OCSP لا تُرجع سوى واحدة من ثلاث قيم لشهادة (جيدة/ملغاة/غير معروفة) تجعلها أقل إفادة من CRLs.

يعد حماية أصالة الاتصالات عبر الإنترنت أمرًا ضروريًا لتشغيل الأعمال التجارية. تعلم كيف استخدم مفتاحًا عامًا ومفتاحًا خاصًا في التوقيعات الرقمية لإدارة المستندات الإلكترونية.