ما هو نظام إدارة أمن المعلومات (ISMS)؟

نظام إدارة أمن المعلومات (ISMS) هو مجموعة من السياسات والإجراءات لإدارة البيانات الحساسة للمؤسسة بشكل منهجي. الهدف من ISMS هو تقليل المخاطر وضمان استمرارية العمل عن طريق الحد بشكل استباقي لتأثير خرق الأمن.

عادةً ما يعالج ISMS سلوك وعمليات الموظف وكذلك البيانات والتكنولوجيا. يمكن استهدافها نحو نوع معين من البيانات ، مثل استمرارية العمل ، أو يمكن تنفيذها بطريقة شاملة تصبح جزءًا من ثقافة الشركة. يساعد إنشاء أمان البيانات باستخدام ISMS على منع انتهاكات البيانات وتكتشفها وتخفيفها الأمن السيبراني المخاطر.

من يحتاج إلى ISMS؟

ISMS ، كما هو محدد في ISO 27001 و ISO 27002، قابلية للتطوير ويمكن استخدامها في أي نوع من التنظيم تقريبًا. نظرًا لعمق محتواها ، غالبًا ما يتم استخدامه لدعم المنظمات التي لديها بالفعل استراتيجية دفاع للأمن السيبراني. على النقيض من ذلك ، و المعهد الوطني للمعايير والتكنولوجيا الإطار الأمن السيبراني (CSF) غالبًا ما يعتبر نقطة انطلاق فعالة لبناء أساس قوي للأمن السيبراني.

من خلال الحصول على شهادة مع ISO 27001 ، توضح المنظمة التزامها بالأمن السيبراني من منظورات المخاطر والتشغيلية والمراجعة. على الرغم من أن عملية إصدار الشهادات يمكن أن تستغرق وقتًا طويلاً ومكلفة ، إلا أنها جزء لا يتجزأ من حوكمة الشركة ومخاطرها وامتثالها (GRC) أنشطة.

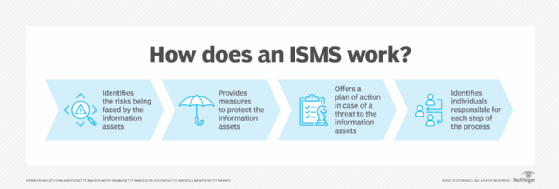

كيف يعمل ISMS؟

يوفر ISMS نهجًا منهجيًا لإدارة المنظمة أمن المعلومات. يشمل أمن المعلومات بعض السياسات الواسعة التي تتحكم وتدير مستويات مخاطر الأمن عبر منظمة.

ISO/IEC 27001 هو المعيار الدولي لأمن المعلومات وإنشاء ISMS. تم نشر المعيار الذي تم نشره بشكل مشترك من قبل ISO/IEC ، ولا يوضح إجراءات محددة ولكنه يتضمن اقتراحات للوثائق ، والتدقيق الداخلي ، والتحسين المستمر ، والإجراءات التصحيحية والوقائية. لتصبح ISO 27001 معتمد، تتطلب المنظمة ISMs التي تحدد الأصول التنظيمية وتوفر ما يلي:

- تقييم المخاطر التي تواجهها أصول المعلومات.

- الخطوات المتخذة لحماية أصول المعلومات.

- خطة العمل في حالة حدوث خرق أمني.

- تحديد الأفراد المسؤولين عن كل خطوة من عملية أمن المعلومات.

الهدف من ISMS ليس بالضرورة زيادة أمن المعلومات ، بل هو الوصول إلى مستوى أمن المعلومات المطلوب للمؤسسة. قد تختلف مستويات التحكم هذه اعتمادًا على الاحتياجات المحددة للصناعة. على سبيل المثال ، منذ ذلك الحين الرعاية الصحية منظمة للغاية الحقل ، قد تقوم مؤسسة الرعاية الصحية بتطوير نظام لضمان حماية بيانات المريض الحساسة بالكامل.

فوائد ISMS

يوفر ISMS نهجًا كليًا لإدارة نظم المعلومات داخل المنظمة. هذا يوفر العديد من الفوائد ، وبعضها يبرز أدناه.

- يحمي البيانات الحساسة. يحمي ISMs جميع أنواع أصول المعلومات الملكية سواء كانت قائمة على الورق ، أو يتم الحفاظ عليها رقميًا أو تقيم في السحابة. يمكن أن تشمل هذه الأصول البيانات الشخصية ، الملكية الفكرية، البيانات المالية وبيانات العميل والبيانات المكلفة للشركات من خلال أطراف ثالثة.

- يجتمع الامتثال التنظيمي. يساعد ISMS المنظمات على مقابلة الجميع الامتثال التنظيمي المتطلبات والالتزامات التعاقدية ويوفر فهمًا أفضل على الجوانب القانونية المحيطة بأنظمة المعلومات. نظرًا لأن انتهاك اللوائح القانونية يأتي مع غرامات ضخمة ، فإن وجود ISMs يمكن أن يكون مفيدًا بشكل خاص للصناعات ذات التنظيم العالي مع البنى التحتية الحرجة ، مثل التمويل أو الرعاية الصحية.

- يوفر استمرارية العمل. عندما تستثمر المنظمات في ISMS ، فإنها تزيد تلقائيًا من مستوى الدفاع ضد التهديدات. هذا يقلل من عدد الحوادث الأمنية ، مثل الهجمات الإلكترونية ، مما يؤدي إلى انقطاع أقل وأقل وقت للتوقف ، وهي عوامل مهمة للحفاظ على استمرارية العمل.

- يقلل التكاليف. يقدم ISMS تقييمًا شاملاً للمخاطر لجميع الأصول. هذا يمكّن المنظمات من إعطاء الأولوية للأصول الأكثر خطورة إلى منع الإنفاق العشوائي على الدفاعات غير الضرورية وتقديم نهج مركّز تجاه تأمينها. هذا النهج المنظم ، جنبا إلى جنب مع انخفاض وقت التوقف بسبب انخفاض الحوادث الأمنية ، يقلل بشكل كبير من الإنفاق الكلي للمؤسسة.

- يعزز ثقافة الشركة. يوفر ISMS نهجًا شاملاً للأمن وإدارة الأصول في جميع أنحاء المؤسسة التي لا تقتصر على أمان تكنولوجيا المعلومات. هذا يشجع جميع الموظفين على فهم المخاطر المرتبطة بأصول المعلومات والاعتماد أفضل الممارسات الأمنية كجزء من روتينهم اليومي.

- يتكيف مع التهديدات الناشئة. التهديدات الأمنية تتطور باستمرار. يساعد ISMS المنظمات على التحضير والتكيف مع التهديدات الأحدث والمطالب المتغيرة باستمرار المشهد الأمني.

أفضل الممارسات ISMS

توفر معايير ISO 27001 و ISO 27002 إرشادات أفضل الممارسات لإعداد ISMS. فيما يلي قائمة مرجعية لأفضل الممارسات التي يجب مراعاتها قبل الاستثمار في ISMS:

الحصول على دعم الإدارة العليا. من المهم تجنيد دعم الإدارة العليا والتمويل لمشروع ISMS. تأكد من أن الإدارة العليا تتفهم كيف ستعمل ISMS على تعزيز المنظمة الموقف الأمني وقدرتها على التعامل مع التهديدات الإلكترونية. احتفظ بالإدارة العليا على علم بانتظام بتقدم المشروع.

تشكيل فريق مشروع ISMS. يجب أن يكون أعضاء الفريق من مركز الأمن السيبراني الحالي وعمليات الأمن (سوك). فكر في دعوة كبير موظفي أمن المعلومات و/أو كبير موظفي التكنولوجيا للانضمام إلى فريق المشروع.

فهم احتياجات العمل. قبل تنفيذ ISMS ، من المهم للمنظمات أن تحصل على رؤية طير من العمليات التجاريةالأدوات وأنظمة إدارة أمن المعلومات لفهم متطلبات الأعمال والأمن. كما أنه يساعد على دراسة كيفية مساعدة إطار ISO 27001 في حماية البيانات والأفراد الذين سيكونون مسؤولين عن تنفيذ ISMS.

إنشاء سياسة أمن المعلومات. وجود معلومات السياسة الأمنية في مكانه قبل إنشاء ISMS مفيد ، حيث يمكن أن تساعد المنظمة على اكتشاف نقاط الضعف في السياسة. يجب أن توفر سياسة الأمن عادةً نظرة عامة عامة على التيار الضوابط الأمنية داخل المنظمة.

مراقبة الوصول إلى البيانات. يجب على الشركات مراقبة التحكم في الوصول سياسات لضمان الوصول إلى الأفراد المصرح لهم فقط بالوصول إلى المعلومات الحساسة. يجب أن تلاحظ هذه المراقبة من الذي يصل إلى البيانات ، متى ومن أين. إلى جانب مراقبة الوصول إلى البيانات ، يجب على الشركات أيضًا تتبع تسجيلات تسجيل الدخول و المصادقة والحفاظ على سجل لهم لمزيد من التحقيق.

إجراء التدريب على الوعي الأمني. يجب أن يحصل جميع الموظفين العادية تدريب التوعية الأمنية. يجب أن يعرض التدريب للمستخدمين على مشهد التهديد المتطور ، ونقاط الضعف الشائعة للبيانات المحيطة بأنظمة المعلومات ، وتقنيات التخفيف والوقاية لحماية البيانات من التعرض للخطر.

أجهزة آمنة. حماية جميع الأجهزة التنظيمية من الأضرار الجسدية والعبث عن طريق اتخاذ تدابير أمنية لدرء محاولات القرصنة. يجب تثبيت الأدوات ، مثل Google Workspace و Office 365 ، على جميع الأجهزة ، لأنها توفر أمانًا مدمجًا للأجهزة.

تشفير البيانات. التشفير يمنع الوصول غير المصرح به وهو أفضل شكل من أشكال الدفاع ضد التهديدات الأمنية. يجب تشفير جميع البيانات التنظيمية قبل إعداد ISMS ، لأنها ستمنع أي محاولات غير مصرح بها لتخريب البيانات الهامة.

احتياطي البيانات. تلعب النسخ الاحتياطية دورًا رئيسيًا في الوقاية فقدان البيانات ويجب أن تكون جزءًا من سياسة أمن الشركة قبل إنشاء ISMS. إلى جانب العادية النسخ الاحتياطية، يجب التخطيط لموقع وتواتر النسخ الاحتياطية. يجب على المنظمات أيضًا تصميم خطة للحفاظ على النسخ الاحتياطية آمنة ، والتي يجب أن تنطبق على كل من التهوية المحلية و النسخ الاحتياطية السحابية.

إجراء تدقيق الأمن الداخلي. داخلي تدقيق الأمن يجب أن تجري قبل تنفيذ ISMS. تعد عمليات التدقيق الداخلية وسيلة رائعة للمؤسسات لاكتساب رؤية على أنظمة الأمن والبرامج والأجهزة ، حيث يمكنها تحديد ثغرات الأمان وإصلاحها قبل تنفيذ ISMS.

تنفيذ ISMS

هناك طرق مختلفة لإعداد ISMS. تتبع معظم المنظمات إما Plan-do-check-act معالجة أو دراسة المعيار الأمني الدولي ISO 27001 الذي يفصل متطلبات ISMS بشكل فعال.

توضح الخطوات التالية كيف يجب تنفيذ ISMS:

- تحديد النطاق والأهداف. تحديد الأصول التي تحتاج إلى الحماية والأسباب وراء حمايتها. النظر في تفضيل ما العملاء ، المالكون والأمناء يريدون أن يكونوا محميين. يجب أن تحدد الإدارة العليا للشركة الأهداف الأمنية الواضحة لمجالات التطبيق والقيود على ISMS. إذا كان لدى المنظمة ملف سوك، يجب أن تكون مسؤولة عن نشر ISMS.

- تحديد الأصول. تحديد الأصول التي سيتم حمايتها. يمكن تحقيق ذلك من خلال إنشاء جرد للأصول المهمة التجارية بما في ذلك الأجهزة والبرامج والخدمات والمعلومات وقواعد البيانات والمواقع الفعلية باستخدام أ خريطة عملية الأعمال.

- التعرف على المخاطر. بمجرد تحديد الأصول ، إدارة المخاطر وتحدد الممارسات الأمنية إجراء تقييم للمخاطر يتم فيه تحليل عوامل الخطر وتسجيله من خلال تقييم المتطلبات القانونية والتنظيمية ، وإرشادات الامتثال. يجب أن تزن المنظمات أيضًا آثار المخاطر المحددة. على سبيل المثال ، يمكنهم التشكيك في مستوى تأثير خرق أصول المعلومات أو توافرها أو النزاهة ، أو احتمال حدوث ذلك الخرق. يجب أن يكون الهدف النهائي هو الوصول إلى استنتاج يحدد المخاطر المقبولة والتي يجب معالجتها بأي ثمن بسبب مقدار الضرر المحتمل.

- تحديد تدابير التخفيف. لا يحدد ISMS فعال عوامل الخطر فحسب ، بل يوفر أيضًا تدابير مرضية للتخفيف الفعال ومكافحتها. يجب أن تضع تدابير التخفيف خطة علاج واضحة لتجنب المخاطر تمامًا. وهذا يشمل خطة فعالة لإدارة الحوادث. على سبيل المثال ، تحاول شركة تحاول تجنب خطر فقدان جهاز كمبيوتر محمول بيانات العميل الحساسة يجب أن تمنع تخزين هذه البيانات على هذا الكمبيوتر المحمول في المقام الأول. سيكون إجراء التخفيف الفعال هو إنشاء سياسة أو قاعدة لا تسمح للموظفين بتخزينها بيانات العميل على أجهزة الكمبيوتر المحمولة الخاصة بهم.

- اكتب وثائق ISMS. تجمع هذه الخطوة جميع المعرفة التي تم إنشاؤها من الخطوات السابقة وتحولها إلى إجراءات وسياسات محددة لدعم ISMS. تأكد من مراجعة التوجيه في ISO 27002 عند إعداد الوثائق. السياسات والإجراءات المكتوبة هي أدلة تدقيق مهمة.

- تنفيذ ISMS. بمجرد الانتهاء من السياسات والإجراءات والموافقة عليها ، نشر و اختبار الإجراءS مطلوب لتحقيق الأهداف الموضحة في ISMS.

- إجراء تحسينات. جميع التدابير السابقة و مقاييس الأمن يجب مراقبتها ومراجعتها والتحقق منها بانتظام من أجل الفعالية والامتثال. إذا كشفت المراقبة عن أي أوجه قصور أو عوامل إدارة المخاطر الجديدة ، فقم بإعادة تشغيل عملية ISMS من نقطة الصفر أو إجراء تعديلات حسب الحاجة. يمكّن ذلك ISMS من التكيف بسرعة مع الظروف المتغيرة ويوفر نهجًا فعالًا لتخفيف مخاطر أمن المعلومات للمؤسسة. إنشاء جدول لتقييم ومراجعات ISMS ، جنبا إلى جنب مع عملية للتحسين المستمر.

يوجد عدد من أطر أمان تكنولوجيا المعلومات ومعايير الأمن السيبراني لمساعدة المنظمات على حماية الشركة. تعرف على القمة أطر ومعايير أمن تكنولوجيا المعلومات. أيضا ، تحقق من هذا قائمة التحقق من صحة الأمن السيبراني للمؤسسة.