ما هو تشفير الكتلة؟

تشفير الكتلة هو وسيلة تشفير البيانات في كتل لإنتاج نص مشفر باستخدام مفتاح التشفير و خوارزمية. الكتلة التشفير يعالج الكتل ذات الحجم الثابت في وقت واحد، على عكس تشفير التدفق، الذي يقوم بتشفير البيانات بمعدل بت واحد في كل مرة. تم تصميم معظم شفرات الكتل الحديثة لتشفير البيانات في كتل ذات حجم ثابت إما 64 أو 128 بت.

خصائص كتلة الأصفار

الأصفار الكتلية هي خوارزميات تشفير رئيسية متماثلة قابلة للعكس. هنا، متماثل يعني أنه يتم استخدام نفس مفتاح التشفير لتشفير الرسائل وفك تشفيرها. يتم استخدام المفتاح لتحويل (تشفير) كتلة واحدة من المعلومات في كل مرة.

تقوم خوارزميات تشفير الكتل بإدخال بعض الكتل ذات الحجم الثابت (ذات الطول الثابت) وتنتج كتلة إخراج نص مشفر لها نفس طول كتلة الإدخال. ومن الخصائص الأخرى لتشفير الكتل أن قوة نظام التشفير لا تتأثر بحجم الكتلة، التي تظل ثابتة لنظام معين. بل تعتمد القوة على طول المفتاح.

ومع ذلك، لا يتم عادةً استخدام الكتل ذات الحجم الصغير بسبب مخاوف أمنية. إذا كانت الكتلة صغيرة جدًا، فقد تسمح للمهاجمين ببناء قاموس لها نص عادي/ يتم إرسال أزواج النص المشفر باستخدام مفتاح التشفير الخاص بالتشفير من أجل التنفيذ هجمات القاموس. حجم الكتلة الأكبر يجعل من الصعب تجميع مثل هذه القواميس، وبالتالي تقليل احتمالية الهجوم. من ناحية أخرى، فإن الكتلة الكبيرة جدًا يمكن أن تجعل التشفير غير فعال ويصعب إدارته. لهذه الأسباب، من المهم استخدام كتل ذات طول مناسب. نظرًا لأن معظم أجهزة الكمبيوتر تتعامل مع البيانات بمضاعفات 8 بت، فمن الأفضل عادةً استخدام كتل من هذه المضاعفات لتوفير الأمان والكفاءة.

تتوفر أوضاع تشغيل مختلفة لشفرات الكتل. كتاب الشفرات الإلكترونية (البنك المركزي الأوروبي) وتسلسل كتلة التشفير (سي بي سي) هما من أقدم الأوضاع. تتضمن مخططات تشفير الكتل الشائعة معيار تشفير البيانات، Triple DES (3DES)، معيار التشفير المتقدم (الخدمات المعمارية والهندسية) و سمكتان.

كيف يعمل تشفير الكتلة؟

يستخدم تشفير الكتلة مفتاحًا متماثلًا وخوارزمية لتشفير وفك تشفير كتلة من البيانات يظل طولها ثابتًا. ال حجم الكتلة يشير تشفير الكتلة إلى عدد البتات التي تتم معالجتها معًا.

تتطلب كافة الأصفار الكتلية متجه تهيئة (رابعا) – قيمة ثنائية عشوائية تتم إضافتها إلى النص العادي المُدخل لتهيئة الخوارزمية. والرابع مشتق من أ رقم عشوائي المولد، الذي يتم دمجه مع النص الموجود في الكتلة الأولى والمفتاح للتأكد من أن جميع الكتل اللاحقة تؤدي إلى نص مشفر لا يتطابق مع نص كتلة التشفير الأولى. بمعنى آخر، تؤدي نفس رسالة النص العادي المشفرة بنفس المفتاح إلى إخراج نص مشفر مختلف – طالما تم استخدام IVs مختلفة.

IV، الذي لا يلزم أن يكون سريًا ولكن يجب أن يكون عشوائيًا ولا يمكن التنبؤ به، يزيد من مساحة مفاتيح التشفير ويجعل من الصعب على المهاجم استخدامه القوة الغاشمة لكسر المفتاح وتسوية التشفير. من خلال جعل تحديد الأنماط في النص المشفر أكثر صعوبة، يزيد IV من الأمان ويساعد على منع هجمات القاموس وأنواع أخرى من الهجمات الهجمات السيبرانية.

إليك كيفية عمل تشفير الكتلة:

- فهو يقسم مدخلات النص العادي إلى كتل ذات طول ثابت، على سبيل المثال، 64 بت أو 128 بت.

- إذا لم يكن طول النص العادي مضاعفًا لحجم الكتلة، فسيتم ملؤه بمعلومات زائدة عن الحاجة لتوفير كتلة نهائية كاملة.

- يتم تشفير كل كتلة باستخدام مفتاح التشفير.

- يتم إنشاء النص المشفر عن طريق توصيل الكتل المشفرة.

- يتلقى مستلم الرسالة نفس المفتاح ويستخدمه لفك تشفير الرسالة وتحويلها إلى نص عادي أصلي.

ما هي طرق العمل المختلفة في تشفير الكتل؟

تشفير الكتل يقوم فقط بتشفير الرسائل التي لها نفس حجم طول الكتلة الخاصة بها، لذلك يجب تشفير كل كتلة من النص العادي تحتوي على كتل أكثر أو أقل بشكل منفصل. تحدد أوضاع تشغيل تشفير الكتل التالية كيفية تشفير هذه الكتل.

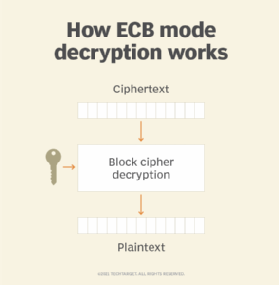

وضع كتاب الرموز الإلكترونية

يتم استخدام وضع ECB لتشفير الرسائل إلكترونيًا كنموذج نص عادي. إنها أبسط طرق تشغيل تشفير الكتل. لا يضيف أي عشوائية إلى دفق المفاتيح، وهو الوضع الوحيد الذي يمكن استخدامه لتشفير دفق بت واحد. وهذا يعني أن كل رمز نص عادي، مثل حرف من أبجدية النص العادي، يتم تحويله إلى رمز نص مشفر باستخدام مفتاح التشفير والأبجدية البديلة. يتم تشفير كل كتلة نص عادي بشكل مستقل عن جميع الكتل الأخرى. إذا كانت كتلة النص العادي 8 بايت فقط، فسيتم استخدام 8 بايت فقط من المفتاح؛ إذا كانت كتلة النص العادي 100 بايت، فسيتم استخدام كل 100 بايت من المفتاح.

مع البنك المركزي الأوروبي، تؤدي كتلة النص العادي دائمًا إلى نفس كتلة النص المشفر، مع إعطاء نفس المفتاح. هذه العلاقة المباشرة بين النص العادي والنص المشفر تجعل البنك المركزي الأوروبي عرضة للخطر تحليل الشفرات وأنواع أخرى من الهجوم. على الجانب الإيجابي، يعد البنك المركزي الأوروبي أحد أبسط رموز الكتل. كما أنه سريع لأنه يدعم التشفير المتوازي.

وضع تسلسل كتلة التشفير

في وضع CBC، يتم دمج كل كتلة من النص العادي أو ربطها بسلسلة مع كتلة النص المشفر السابقة قبل تشفيرها. تقوم خوارزمية المفتاح المتماثل هذه بإنشاء نص مشفر يعتمد على جميع كتل النص العادي التي تمت معالجتها قبلها في تدفق البيانات، مما يضمن أن كل كتلة نص مشفر تعتمد على جميع الكتل السابقة. كل كتلة نص عادي هي XORed (حصريًا OR) مع كتلة النص المشفر السابقة قبل تشفيرها بخوارزمية التشفير.

لفك تشفير الرسالة، يتم تطبيق عكس خوارزمية التشفير على كتلة النص المشفر الأولى، ويتم إجراء عملية XORed لهذه الكتلة مع IV للحصول على أول كتلة نص عادي. تستمر هذه العملية حتى يتم فك تشفير الرسالة بأكملها. يتم استخدام وضع CBC في مجموعة متنوعة من تطبيقات الأمان. أحد الأمثلة على ذلك هو طبقة المقابس الآمنة/أمن طبقة النقل، والذي يستخدم لتشفير و بيانات آمنة نقل عبر الإنترنت.

وضع ردود الفعل النص المشفر

وعلى النقيض من وضع CBC، الذي يقوم بتشفير عدد محدد من وحدات البت من النص العادي في المرة الواحدة، فمن الضروري أحيانًا تشفير قيم النص العادي ونقلها على الفور، واحدة تلو الأخرى. لهذا، يتم استخدام وضع ردود الفعل التشفير. مثل CBC، يستخدم CFB أيضًا الوريد. ومع ذلك، على عكس CBC، يستخدم CFB جزءًا من الكتلة السابقة لحساب الكتلة التالية. بالإضافة إلى ذلك، فإنه يستخدم تشفير الكتلة كأحد مكونات مولد الأرقام العشوائية. يتم تشفير كتلة النص المشفر السابقة، ويتم XORed الإخراج مع كتلة النص العادي الحالية لإنشاء كتلة النص المشفر الحالية.

كما هو الحال مع CBC، فإن عملية XOR في CFB تخفي أنماط النص العادي، مما يجعل تحليل الشفرات صعبًا. الجانب السلبي لـ CFB هو أن الأخطاء يمكن أن تنتشر في اتجاه مجرى النهر إذا تم استلام بايت مع وجود خطأ. بالإضافة إلى ذلك، لا يمكن لكل من CBC وCFB إجراء التشفير بالتوازي.

وضع ردود الفعل الإخراج

يمكن استخدام وضع تعليقات الإخراج (OFB) مع أي تشفير كتلة وهو مشابه لوضع CBC. ومع ذلك، فمن غير المرجح أن تنتج أخطاء في الإرسال من CFB.

يستخدم OFB آلية ردود الفعل، ولكن بدلاً من XORing للكتلة السابقة من النص المشفر مع النص العادي قبل التشفير، يتم XORed للكتلة السابقة من النص المشفر مع النص العادي بعد تشفيرها. تتكرر هذه العملية طوال مدة الرسالة. يتطلب OFB أن يكون IV، المشفر باستخدام خوارزمية التشفير لإنتاج كتلة الإخراج، فريدًا لكل تنفيذ لمفتاح معين.

وضع العداد

يستخدم وضع العداد (CTR) كتل إدخال فريدة تُعرف باسم عدادات التي يتم تطبيق خوارزمية التشفير عليها. يتم تنفيذ عملية التشفير عن طريق XORing للنص العادي بتسلسل من عشوائية زائفة القيم، والتي يتم إنشاء كل منها من النص المشفر باستخدام وظيفة ردود الفعل. يمكن تصور العملية كسلسلة من XORs بين كتل النص العادي وكتل النص المشفر المقابلة. يتبع فك التشفير نمطًا مشابهًا للتشفير، حيث يتم تشفير العداد باستخدام الخوارزمية، يليه إخراج XORed مع كتلة النص المشفر المقابلة. يؤدي هذا بعد ذلك إلى كتلة النص العادي. نسبة النقر إلى الظهور آمنة مثل CBC وCFB وOFB. كما أنه سريع ويمكنه تنفيذ كل من التشفير وفك التشفير بالتوازي.

أنظمة تشفير الكتل: DES وAES

يعد كل من DES وAES من أنظمة تشفير الكتل المتماثلة، مما يعني أنهما يستخدمان مفتاحًا واحدًا فقط لتشفير البيانات وفك تشفيرها. تم تصميم DES في الأصل بواسطة آي بي إم في عام 1975 ويتكون من كتل 64 بت ومفتاح 56 بت. يعتبر حجم مفتاحه الآن قصيرًا جدًا بالنسبة إلى حجم اليوم الأمن السيبراني و أمن المعلوماتولهذا السبب لم يعد هذا التشفير آمنًا.

تتضمن الاختلافات في DES Double DES و3DES.

يستخدم Double DES مثيلين من DES على نفس النص العادي ومفتاحين لتشفير النص العادي. نظرًا لأنه يتم تنفيذ الخوارزمية مرتين ومضاعفة طول المفتاح، فإن Double DES أكثر أمانًا من نظام DES الأصلي. وعلى وجه التحديد، فهو أكثر مقاومة لهجمات القوة الغاشمة التي يحاول فيها المهاجمون فك تشفير البيانات المشفرة. ومع ذلك، فإن المخطط عرضة ل هجمات الالتقاء في الوسط حيث يحاول المهاجمون اعتراض النص المشفر وتجربة كل مفتاح في كل مرحلة تشفير حتى يتمكنوا من فك تشفير البيانات.

تم تقديم 3DES لأول مرة في عام 1998، ويستخدم ثلاثة إصدارات من DES لتشفير نفس النص العادي. بمعنى آخر، يقوم بتشغيل الخوارزمية ثلاث مرات على نفس كتلة البيانات. يتم استخدام ثلاثة مفاتيح 56 بت: الأول للتشفير والثاني لفك التشفير والثالث للتشفير النهائي. ولهذا السبب يُقال إن برنامج 3DES يستخدم عمليات التشفير وفك التشفير. يعتبر 3DES أكثر أمانًا من DES وDouble DES. ومع ذلك، فهو أبطأ وأقل أمانًا من غيره خوارزميات مثل AES. وأيضا عملية التشفير الثلاثية يتطلب المزيد من القوة الحاسوبية.

يستخدم AES حجم كتلة 128 بت وحجم مفتاح 128 أو 192 أو 256 بت. المفاتيح الأطول تجعل AES أكثر أمانًا من DES ومتغيراته. تم تصميم معيار AES ليحل محل DES، وتم نشره بواسطة المعهد الوطني للمعايير والتكنولوجيا في عام 2001. اليوم، يتم استخدام AES على نطاق واسع ل أمن البيانات التطبيقات، بما في ذلك قواعد البيانات ومتصفحات الويب والأنظمة اللاسلكية و الشبكات الخاصة الافتراضية.

تشفير موثق مع أوضاع بيانات إضافية

توفر الأوضاع التالية تشفيرًا للرسائل ويمكنها توفير بيانات إضافية، بما في ذلك الرقم التسلسلي أو الرأس، غير المضمنة في النص المشفر:

- وضع جالوا/العداد. في وضع جي سي إميتم دمج الكتل مع IV وتشفيرها باستخدام AES. يتم بعد ذلك معالجة XORed بالنص العادي لإنشاء النص المشفر.

- وضع العداد مع بروتوكول رمز مصادقة الرسائل CBC. CCMP الوضع مخصص للاستخدام مع AES. ويستخدم حجم كتلة 128 بت وحجم مفتاح 128 بت، وهو قادر على التعامل مع الرسائل التي يصل حجمها إلى 16 بايت. تم تصميم وضع CCMP لمعالجة بعض المشكلات المتعلقة بوضع التشغيل CBC حيث يمكن تشفير نفس كتلة النص العادي إلى نصوص مشفرة مختلفة.

- الاصطناعية الرابع. SIV عبارة عن خوارزمية AES لشبكة التبديل والتبديل الموجهة بالبايت (8 بت). يأخذ رسالة نص عادي ومفتاح سري ويقوم بتشفير النص العادي إلى نص مشفر. ومع ذلك، فهو يختلف عن أوضاع التشفير الأخرى من حيث أنه لا يستخدم دفق مفاتيح عشوائي؛ بدلاً من ذلك، يستخدم دفق مفاتيح ثابتًا يتم إنشاؤه من مولد أرقام عشوائية زائفة.

- ايه إي إس-جي سي إم-سيف. AES-GCM-SIV عبارة عن مزيج من تشفير كتلة AES وGCM، مع ميزة الأمان الإضافية لـ SIV. يتيح ذلك تشفير المزيد من الرسائل بنفس المفتاح مقارنة بـ GCM-SIV.

يرىأفضل الممارسات لأمن الشبكات اللاسلكية,نصائح لإدارة الوصول إلى الشبكة اللاسلكية للضيوفوكيفيعمل بروتوكول الأمان Wi-Fi Protected Access 3 على تبسيط عمليات تسجيل الدخول وتأمين إنترنت الأشياء. تعرف على السببويحذر الخبراء من أن تقنيات التشفير يجب أن تواكب التهديداتوحولأهمية الأمان وتشفير البيانات في السحابة. اكتشف أيضًا ماأجهزة الكمبيوتر الكمومية تعني التشفير.